Invasão de Sistema

Hoje, muitos de nós poderemos colocar a cabeça no travesseiro e dormir tranquilos com a convicção de que estamos seguros, que ninguém vai entrar no nosso quarto e roubar nossos pertences.

Mas nós dormimos sem conhecimento algum de que nossas informações podem ser roubadas sem nosso consentimento e usadas para outras coisas e quem sabe até ganhar dinheiro em cima de nossos nomes.

E para dar uma perspectiva, no episódio de hoje vou trazer um pouco sobre alguns casos mais antigos de invasão de sistema que ficaram na história.

Quebra de código militar

Durante a Segunda Guerra Mundial, enormes operações militares foram dedicadas a quebrar os códigos e cifras usadas pelos Poderes do Eixo para transmitir informações altamente secretas, muitas das quais foram realizadas em Bletchley Park, no Reino Unido.

Em 1939, no caso mais conhecido de codificação militar, Alan Turing, Gordon Welchman e Harold Keen desenvolveram o Bombe, um dispositivo eletromecânico capaz de decifrar mensagens secretas criptografadas pela máquina Enigma da Alemanha.

Outra missão de quebra de código em Bletchley envolveu a quebra da cifra de Lorenz, que foi usada pelos alemães para transmitir inteligência militar de alto nível. Os caras desenvolveram o Colossus, o primeiro computador eletrônico programável do mundo que usava válvulas termiônicas para realizar operações booleanas e de contagem.

Crescimento dos hackers de telefone

Hackers de telefone apareceram pela primeira vez nos EUA no final dos anos 50 e ouviam os sons emitidos pelos telefones para descobrir como as chamadas eram encaminhadas.

O improvável pai dessa prática, Joe Engressia, era um menino cego de sete anos de idade com um tom de voz perfeito. Em 1957, Engressia ouviu um tom agudo em uma linha telefônica e começou a assobiá-lo a uma freqüência de 2600Hz – exatamente o necessário para se comunicar com as linhas telefônicas.

Outros hackers de telefone incluíram John Draper, conhecido como ‘Capitão Crunch por usar um apito encontrado em uma caixa de cereal do mesmo nome, e os fundadores da Apple Steve Wozniak e Steve Jobs, que em 1975 começaram a construir ‘caixas azuis’, dispositivos eletrônicos que se comunicava com as linhas telefônicas.

Kevin Mitnick

Lembrado como um dos hackers mais notórios da história da internet, Kevin Mitnick começou com um humilde interesse em radioamadorismo e computação.

Dos anos 70 até 1995, a Mitnick penetrou em algumas das redes mais bem guardadas do mundo, incluindo as da Motorola e da Nokia. Mitnick usou esquemas elaborados de engenharia social, enganando os internos para que entregassem códigos e senhas e usassem os códigos para acessar sistemas internos de computadores.

Ele foi motivado pelo desejo de aprender como esses sistemas funcionavam, mas se tornou o criminoso cibernético mais procurado da época. Mitnick foi preso duas vezes, em 1988 e 1995, e foi colocado em confinamento solitário enquanto estava sob custódia, por medo de que qualquer acesso a um telefone pudesse levar a uma guerra nuclear.

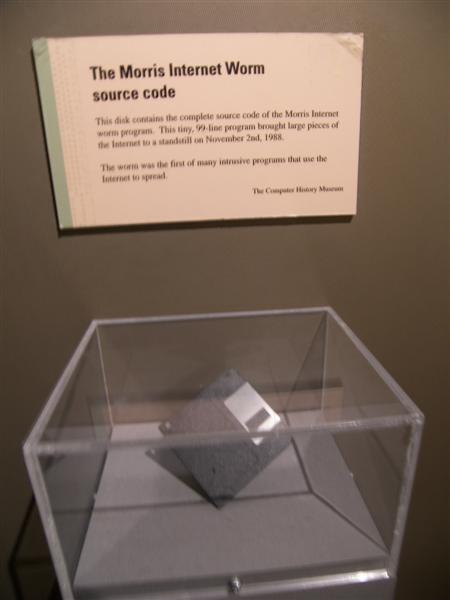

O Vírus Morris

Como um estudante de pós-graduação da Universidade de Cornell, em 1988, Robert Morris criou o que seria conhecido como o primeiro worm na internet – apenas para se dar uma idéia do tamanho da web.

O worm foi liberado de um computador no MIT em 1988, na esperança de sugerir que o criador era um estudante lá. Começou como um exercício potencialmente inofensivo, mas rapidamente se tornou um ataque vicioso de negação de serviço, pois um bug no mecanismo de disseminação do worm levava os computadores a serem infectados e reinfectados em uma velocidade muito mais rápida do que a prevista por Morris.

No momento em que ele percebeu o problema e tentou corrigi-lo dizendo aos programadores como matar o worm, era tarde demais. Uma vez descoberto como o autor do worm, Morris se tornou a primeira pessoa a ser condenada por julgamento por júri de violar a lei de fraude e abuso de computadores.

Kevin Poulsen

Invadindo sob o pseudônimo de “Dante Negro”, Kevin Poulsen era multi-talentoso e também se entregava à coleta e falsificação de cadeados. Quando adolescente escapou por pouco da prisão e mais tarde foi recrutado pelo instituto de pesquisa SRI International, mas continuou a se aprofundar na clandestinidade.

Suas façanhas foram reveladas em 1988, quando uma conta não paga em um armário de armazenamento levou à descoberta de pilhas de certidões de nascimento em branco, identidades falsas e uma foto de Poulsen invadindo o trailer de uma empresa de telefonia. Poulsen fugiu e começou uma caçada nacional.

Seu mais famoso hack foi em junho de 1990, quando sequestrou as linhas telefônicas de uma estação de rádio de Los Angeles que prometia um Porsche 944 S2 para o 102º visitante. Seu caso mais tarde apareceu no “Unsolved Mysteries”, da NBC, quando as linhas telefônicas da série falharam misteriosamente. O notório multi-hacker foi finalmente detido em abril de 1991.

Cowboy de Corrente de dados e Kuji

Esses dois jovens hackers fizeram história causando estragos em redes militares globais, apenas porque podiam. Em 28 de março de 1994, administradores do Centro de Desenvolvimento Aéreo de Roma, uma instalação de pesquisa da Força Aérea dos Estados Unidos, descobriram que uma senha “sniffer” havia sido instalada em sua rede, comprometendo mais de 100 contas de usuário. Investigadores determinaram que dois hackers, conhecidos como Datastream Cowboy e Kuji, estavam por trás do ataque.

Os informantes da polícia puderam fornecer correspondência por e-mail com o Datastream Cowboy, que revelou que ele era um garoto britânico de 16 anos que gostava de se infiltrar em redes militares inseguras e até ofereceu seu número de telefone.

Após um mês de investigações, em que o par realizou mais 150 ataques, a Scotland Yard fechou a casa do Datastream Cowboy. Uma vez apreendido, o Datastream Cowboy, nome real Richard Pryce (na foto), enrolou-se na posição fetal e soluçou. Foram mais dois anos antes de Kuji, Matthew Bevan, de 21 anos, ser apanhado.

O Vírus Stuxnet

Enquanto alguns hackers e vírus são lembrados pelo incomum ou engraçado, um vírus de computador malicioso, descoberto pela primeira vez em 2010, entrará para a história por um motivo muito diferente.

O worm Stuxnet foi chamado a primeira arma digital do mundo. Ao contrário de outros vírus, o worm parece ter sido projetado para causar danos físicos ao equipamento controlado por computadores. Foi o primeiro caso conhecido de hackers sendo capazes de provocar danos físicos em equipamentos do mundo real, tornando-os muito complexos e bastante assustadores.

O worm foi projetado para atingir sistemas de controle usados para monitorar instalações industriais e foi descoberto em usinas nucleares no Irã depois que um grande número de centrífugas de urânio começou a quebrar inesperadamente.

O vírus, pela qual ninguém assumiu responsabilidade, derrubou aproximadamente um quinto das centrífugas de enriquecimento usadas no programa nuclear do Irã, dano que, segundo estimativas, devolveu o programa em até dois anos.

LulzSec

A ascensão das mídias sociais encorajou novos grupos a invadir sistemas pela diversão e levar para as redes sociais para divulgar seus feitos. Nenhum deles alcançou notoriedade como a Lulz Security, comumente conhecida como LulzSec, um grupo separado do Anonymous.

O LulzSec divulgou seus hacks através do Twitter com a intenção de envergonhar os donos de sites e ridicularizar as medidas de segurança insuficientes. Tendo surgido em 2011 com um ataque à Fox, os hackers atacaram mais de 250 entidades públicas e privadas, incluindo um infame ataque à PlayStation Network da Sony.

A invasão à Sony comprometeu os dados privados de 24,6 milhões de clientes e levou a empresa a derrubar sua rede on-line por 23 dias. O FBI teve a última risada: após a prisão do co-fundador do LulzSec, Hector Xavier Monsegur, conhecido como Sabu, em 2012, surgiu que o hacker vinha fornecendo informações sobre seus colegas durante a campanha, levando a cinco prisões no Reino Unido e na Irlanda.